ในโลกธุรกิจที่ความเร็วและความโปร่งใสเป็นปัจจัยชี้ชะตา ฝ่ายการเงินถูกกดดันให้ตอบสนองคำขอชำระเงินและการขออนุมัติงบประมาณอย่างรวดเร็วและตรวจสอบได้ "Agentic RPA" — การผสานระหว่างเอเจนต์อัตโนมัติที่ขับเคลื่อนด้วย Large Language Models (LLMs) และกระบวนการ RPA บนแพลตฟอร์ม Kubernetes — เสนอโซลูชันที่ตอบโจทย์นี้ ทั้งการตัดสินใจเชิงบริบทโดย LLM ที่เข้าใจนิยามทางการเงินและความสามารถของ RPA ในการปฏิบัติการซ้ำๆ โดยอัตโนมัติ ผลสำรวจจากหลายแหล่งชี้ว่าองค์กรที่นำระบบอัตโนมัติเข้ามาใช้สามารถลดเวลาในการอนุมัติได้ราว 40–60% และลดข้อผิดพลาดเชิงมนุษย์ได้มากกว่า 50% ซึ่งสะท้อนศักยภาพของเทคโนโลยีนี้ในการยกระดับประสิทธิภาพและความถูกต้องของกระบวนการทางการเงิน

บทความนี้จะวิเคราะห์รายละเอียดการนำ Agentic RPA ไปใช้ในฝ่ายการเงิน ตั้งแต่สถาปัตยกรรมบน Kubernetes ที่ช่วยให้ระบบยืดหยุ่นและสเกลได้อย่างมีประสิทธิภาพ ไปจนถึงบทบาทของ LLM ในการตีความคำขอและตัดสินใจเชิงนโยบาย พร้อมทั้งการออกแบบ Audit Trail ที่อธิบายได้ (explainable) เพื่อเพิ่มความโปร่งใสและรองรับการตรวจสอบตามข้อกำหนดทางกฎหมายและการกำกับดูแล เราจะพิจารณาตัวอย่างการใช้งานจริง ผลเชิงตัวเลข ผลประโยชน์ที่จับต้องได้ และความเสี่ยงที่ต้องบริหารจัดการ เพื่อให้ผู้อ่านเข้าใจทั้งศักยภาพและข้อควรระวังก่อนนำไปปรับใช้ในองค์กร

บทนำ: อะไรคือ Agentic RPA และทำไมสำคัญกับฝ่ายการเงิน

บทนำ: อะไรคือ Agentic RPA และทำไมสำคัญกับฝ่ายการเงิน

Agentic RPA หมายถึงระบบอัตโนมัติที่ประกอบด้วยเอเจนต์อิสระ (agentic agents) ซึ่งใช้ Large Language Models (LLMs) ในการเข้าใจและตีความคำสั่งเชิงภาษาธรรมชาติ จากนั้นประสานงานกับเครื่องมือ RPA แบบดั้งเดิมเพื่อปฏิบัติการบนระบบทางการเงิน เช่น ERP, ระบบบัญชี และธนาคารออนไลน์ ความแตกต่างที่สำคัญคือ Agentic RPA ไม่ได้ทำงานตามสคริปต์ตายตัว แต่สามารถตีความบริบท ตอบคำถามเชิงนโยบาย และตัดสินใจแบบมีเงื่อนไขก่อนสั่งให้บอท RPA ลงมือปฏิบัติ ซึ่งทำให้ระบบยืดหยุ่นและปรับตัวได้ดีต่อกรณีข้อยกเว้นหรือข้อมูลที่เป็นอิสระ (unstructured data)

เมื่อเปรียบเทียบกับ RPA แบบดั้งเดิมที่เน้นการทำงานซ้ำซ้อนตามกฎที่นิยามไว้ชัดเจน Agentic RPA เพิ่มชั้นของ ความเข้าใจเชิงภาษาธรรมชาติ และ การตัดสินใจอัตโนมัติ ด้วย LLM ตัวอย่างเช่น RPA แบบเดิมอาจรันสคริปต์เพื่อกรอกฟอร์มตามฟิลด์คงที่ แต่ Agentic RPA จะอ่านอีเมลคำขอชำระ วิเคราะห์เจตนา ตรวจสอบสิทธิ์ และเลือกกระบวนการที่เหมาะสมก่อนส่งคำสั่งให้บอททำงาน นั่นหมายความว่าการจัดการข้อยกเว้น การโต้ตอบกับผู้ใช้ และการอัปเดตสถานะสามารถทำได้เป็นธรรมชาติและรวดเร็วขึ้น

ด้านผลกระทบทางธุรกิจ ฝ่ายการเงินมักเผชิญกับเอกสารที่เป็นข้อมูลไม่เป็นระบบ (เช่น บิล ใบเสร็จ อีเมลขออนุมัติ) ซึ่ง RPA แบบเดิมต้องการการเตรียมข้อมูลเชิงโครงสร้างล่วงหน้า การเพิ่ม LLM ช่วยให้ระบบสามารถดึงความหมายจากข้อความ สรุปเหตุผลเชิงนโยบาย และสร้างคำอธิบาย (human-readable justification) สำหรับการตัดสินใจได้ทันที สิ่งนี้ส่งผลตรงต่อความเร็วการประมวลผลและการลดข้อผิดพลาด: องค์กรที่นำระบบอัตโนมัติขั้นสูงมาใช้รายงานการลดระยะเวลาการประมวลผลเอกสารได้อย่างมีนัยสำคัญ (ตัวอย่างเช่นการลดเวลา 30–60% ในกระบวนการบางประเภท) และอัตราข้อผิดพลาดที่เกี่ยวกับการป้อนข้อมูลลดลงอย่างชัดเจน

ในทางปฏิบัติ ฝ่ายการเงินจะได้ประโยชน์จาก Agentic RPA ในหลายกรณีใช้งาน (use cases) สำคัญ ได้แก่:

- การจัดการใบแจ้งหนี้ (Invoice) — ระบบอ่านใบแจ้งหนี้ทั้งที่เป็น PDF และอีเมล ดึงข้อมูลรายการ มูลค่า และเงื่อนไขการชำระเงิน เทียบกับ PO/สัญญา หากตรงตามเงื่อนไขจะสั่งจ่ายอัตโนมัติและบันทึกเหตุผลเป็นข้อความที่อธิบายได้

- การจับคู่คำสั่งซื้อ (PO Matching) — LLM ช่วยตีความคำอธิบายไลน์สินค้าแม้รูปแบบข้อความต่างกัน แล้วสั่ง RPA ให้ทำการจับคู่ ปรับปรุงอัตราการจับคู่อัตโนมัติและลดการส่งกลับ (manual reconciliation)

- คำขอคืนค่าใช้จ่าย (Expense Claim) — ระบบอ่านใบเสร็จ รูปภาพ และคำชี้แจงผู้ใช้ ตรวจสอบนโยบายค่าใช้จ่าย อนุมัติหรือปฏิเสธโดยให้เหตุผลเป็นภาษาธรรมชาติ และเก็บ log การตัดสินใจสำหรับการตรวจสอบภายหลัง

โดยสรุป Agentic RPA นำเสนอการผสานระหว่างความสามารถในการเข้าใจภาษา (LLM) กับการปฏิบัติการอัตโนมัติระดับระบบ (RPA) ทำให้ฝ่ายการเงินสามารถตอบสนองต่อคำขอที่หลากหลายได้รวดเร็ว ถูกต้อง และมี traceable audit trail ที่อธิบายได้ ซึ่งเพิ่มทั้งประสิทธิภาพการทำงานและความโปร่งใสในการตรวจสอบเชิงนโยบายและการปฏิบัติตามข้อกำหนดทางกฎหมาย

ภาพรวมกรณีใช้งานในฝ่ายการเงิน: คำขอชำระ & งบประมาณที่อัตโนมัติได้

ภาพรวมกรณีใช้งานในฝ่ายการเงิน: คำขอชำระ & งบประมาณที่อัตโนมัติได้

การนำแนวคิด Agentic RPA ซึ่งผสานความสามารถของ Large Language Models (LLMs) กับ Robotic Process Automation (RPA) บนแพลตฟอร์ม Kubernetes มาใช้ในฝ่ายการเงิน ทำให้กระบวนการคำขอชำระ (payment request) และการตรวจสอบงบประมาณ (budget check) เป็นไปอย่างอัตโนมัติ มีความชัดเจนในการตรวจสอบย้อนหลัง (explainable audit trail) และลดภาระงานเชิงซ้ำซ้อนของบุคลากร ตัวเอเจนต์จะรับข้อมูลจากหลายแหล่ง เช่น อีเมล ใบกำกับภาษีจากระบบภายนอก หรือฟอร์มภายใน แล้วทำการสกัดข้อมูล สำรองเมตาดาต้า เพื่อการตรวจสอบและบันทึกเชิงกฎหมายโดยอัตโนมัติ

Workflow ของคำขอชำระ (End-to-end)

- 1) รับข้อมูล: Agent ตรวจจับคำขอจากอีเมล, PDF, ERP ticket หรือ API โดยใช้ LLM ในการสกัดข้อมูลสำคัญ เช่น เลขที่ใบแจ้งหนี้, ผู้จำหน่าย, จำนวนเงิน, วันที่ครบกำหนด และ GL code

- 2) ตรวจสอบความถูกต้องทางบัญชี: ทำ validation ของข้อมูล (เช่น รูปแบบเลขที่, VAT, จำนวนรวม) และตรวจสอบความถูกต้องเชิงธุรกรรม (three-way match: PO, GR/receipt, invoice) โดย RPA จะเรียกใช้กฎทางธุรกิจที่กำหนดไว้

- 3) ตรวจสอบงบประมาณ (budget check): เรียก API ไปยังระบบงบประมาณหรือ Data Warehouse เพื่อตรวจสอบยอดคงเหลือและเงื่อนไขงบประมาณ หากการตรวจสอบผ่าน จะสามารถทำการอนุมัติอัตโนมัติได้ตามนโยบาย

- 4) การอนุมัติอัตโนมัติ/ยกเว้น: หากเป็นกรณีที่มีเงื่อนไขปกติ (amount ต่ำกว่า threshold, vendor ใน whitelist, three-way match ผ่าน) ระบบจะอนุมัติและสร้างคำสั่งจ่ายใน ERP ทันที หากไม่เป็นไปตามเงื่อนไข จะยกเลิกไปยังกลไกข้อยกเว้น

- 5) สั่งจ่ายผ่าน ERP: Agent เรียกใช้ API/Connector ของ ERP เพื่อสร้าง AP voucher, post entry ไปยัง GL และบันทึก reference ให้สอดคล้องกับต้นฉบับ

ตัวอย่างผลลัพธ์เชิงตัวเลขและประสิทธิผล

จากการใช้งานจริงในบริษัทขนาดกลาง-ใหญ่ ตัวอย่างผลลัพธ์ที่สังเกตได้มีดังนี้:

- เวลาประมวลผลต่อคำขอ: เฉลี่ยลดจาก 48 ชั่วโมงในกระบวนการแมนนวล เหลือ 1.5–3 ชั่วโมงเมื่อใช้ Agentic RPA (ลดลงประมาณ 94–97%)

- ต้นทุนต่อคำขอ (Cost-per-request): ลดจากประมาณ $12–$18 เหลือ $2–$4 (ลด ~70–85%) เนื่องจากงานการกรอกข้อมูลและตรวจสอบเชิงรูปแบบถูกอัตโนมัติ

- อัตราข้อผิดพลาดทางข้อมูล: จากการป้อนมือและการจับคู่เอกสารที่มีข้อผิดพลาด ~8–12% ลดเหลือ ~1–3% เนื่องจาก LLM ช่วยสกัดข้อมูลได้แม่นยำขึ้นและ RPA บังคับ validation rule

- Throughput: ระบบสามารถประมวลผลคำขอพร้อมกันหลายร้อยรายการบน Kubernetes cluster โดยไม่ต้องเพิ่มทีมงานตามสัดส่วน

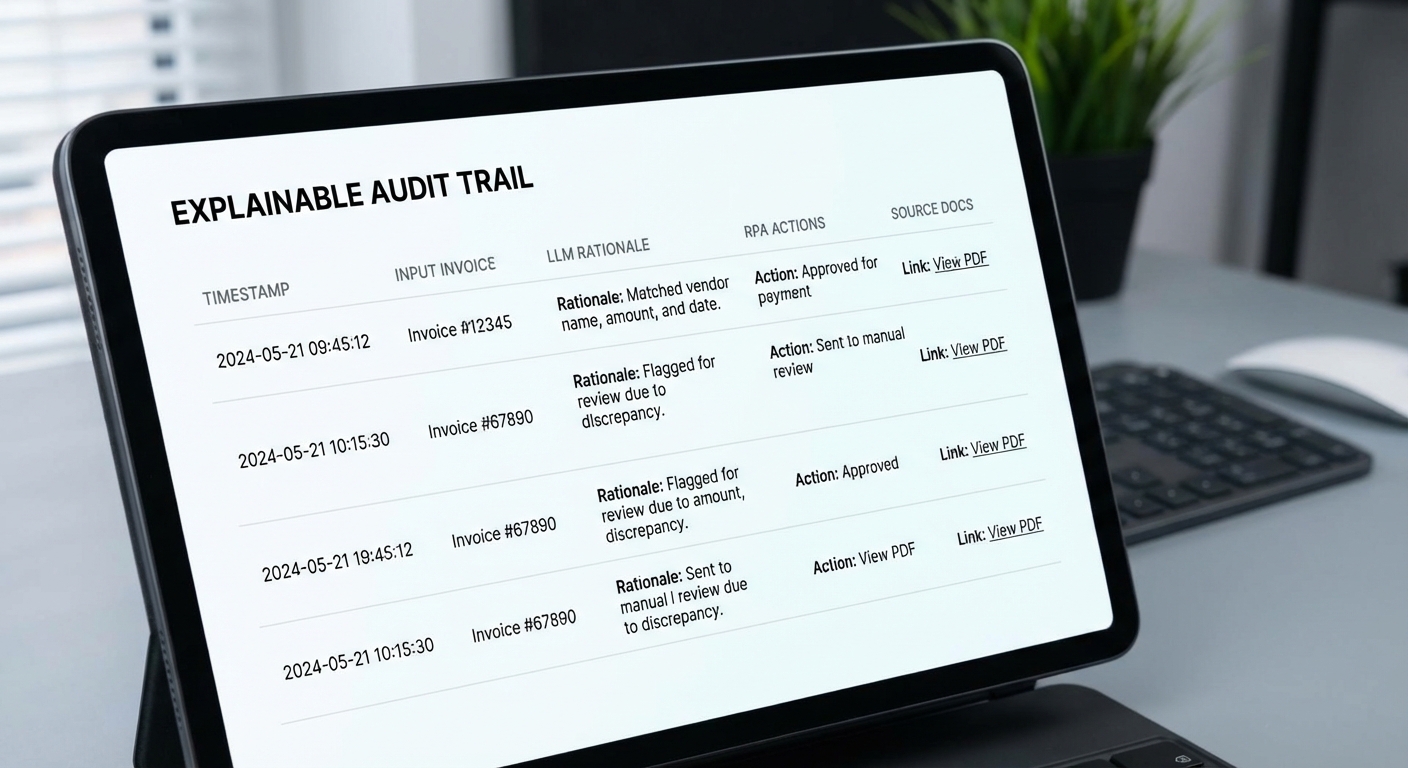

การจัดเก็บ Metadata เพื่อ Audit Trail ที่อธิบายได้

การออกแบบ Audit Trail สำหรับการเงินต้องรักษาความถูกต้อง เชื่อถือได้ และสามารถตรวจสอบย้อนกลับได้อย่างชัดเจน Agentic RPA จะเก็บเมตาดาต้ารายรายการ (append-only log) รวมถึง:

- ต้นฉบับของคำขอ (ไฟล์ PDF/อีเมล/JSON)

- ผลลัพธ์จากการสกัด (field-level extraction with confidence score)

- กฎที่ถูกใช้ (business rule id/version)

- การตัดสินใจของ LLM/Agent (เหตุผลสรุปในรูปแบบข้อความพร้อม reference ของข้อมูลที่อ้างอิง)

- กิจกรรม RPA และ transaction ID ของ ERP (timestamps, user/agent id)

- hash และ proof-of-integrity สำหรับการตรวจสอบความไม่เปลี่ยนแปลงของบันทึก

การเก็บข้อมูลในรูปแบบนี้ช่วยให้การตรวจสอบภายในและการตรวจสอบภายนอก (external audit) สามารถสืบย้อนเหตุการณ์ได้ระดับ field-level และอธิบายได้ว่าเหตุใดระบบจึงอนุมัติหรือปฏิเสธคำขอ ซึ่งเป็นข้อกำหนดสำคัญสำหรับมาตรฐานการกำกับดูแลทางการเงิน

การจัดการข้อยกเว้น (Exceptions) และการเชื่อมต่อกับ ERP/GL

การจัดการข้อยกเว้นเป็นหัวใจของการนำระบบอัตโนมัติมาใช้จริง โดยปกติจะประกอบด้วย:

- การจำแนกประเภทข้อยกเว้น: ระบุประเภท เช่น ข้อมูลขาดหาย, การจับคู่ล้มเหลว (three-way mismatch), งบประมาณไม่พอ, เกณฑ์อนุมัติเกิน limit

- Human-in-the-loop: ข้อยกเว้นที่ระบบไม่มั่นใจ (confidence ต่ำกว่า threshold หรือเงื่อนไขเชิงนโยบาย) จะถูกส่งให้เจ้าหน้าที่การเงินตรวจสอบพร้อมข้อมูลช่วยตัดสินใจ (explainable rationale) และทางเลือกการอนุมัติ

- Escalation & SLA: ระบบกำหนด SLA สำหรับแต่ละประเภทข้อยกเว้น เช่น ต้องตอบกลับภายใน 4 ชั่วโมง หากไม่แล้วจะถูกยกระดับไปยังหัวหน้าหรือทีมบริหาร

- Reconciliation กับ GL: หลังการสั่งจ่าย ระบบจะทำการ reconcile ระหว่าง voucher ใน ERP กับรายการ bank/clearing เพื่อยืนยันการบันทึกถูกต้องและปิดรายการอัตโนมัติ

- Retry & Remediation: สำหรับกรณีที่เชื่อมต่อกับ ERP ล้มเหลว (เช่น timeout) Agent จะมีนโยบาย retry พร้อม backoff, แจ้งเตือนเมื่อเกิด repeated failure และสร้าง case สำหรับการแก้ไขด้วยมือ

ตัวอย่าง Flow ของคำขอ (สรุปเป็นขั้นตอน)

- Step 1: รับเอกสารคำขอจากอีเมล -> LLM สกัดข้อมูล -> เก็บต้นฉบับ + metadata

- Step 2: RPA ตรวจสอบรูปแบบและการจับคู่ (PO/GR/invoice) -> เรียก API ตรวจสอบงบประมาณ

- Step 3a: หากผ่านเกณฑ์ -> สร้าง AP voucher ใน ERP -> Post entry ไปยัง GL -> บันทึก transaction ID ใน audit log

- Step 3b: หากไม่ผ่านเกณฑ์/confidence ต่ำ -> สร้างข้อยกเว้น ส่งให้เจ้าหน้าที่พร้อมข้อมูลอธิบาย (LLM rationale) -> เจ้าหน้าที่อนุมัติ/แก้ไข -> Agent ดำเนินการต่อ

- Step 4: ระบบทำ reconciliation และปิด case; บันทึกทุกกิจกรรมใน immutable audit trail

โดยสรุป การนำ Agentic RPA ผสาน LLM บนสถาปัตยกรรม Kubernetes มาช่วยฝ่ายการเงิน ไม่เพียงแต่เพิ่มความเร็วและลดต้นทุนต่อคำขอเท่านั้น แต่ยังเพิ่มความโปร่งใสของการตัดสินใจ ลดความเสี่ยงจากข้อผิดพลาดของมนุษย์ และตอบโจทย์ข้อกำกับดูแลด้วย Audit Trail ที่อธิบายได้ ซึ่งเป็นปัจจัยสำคัญในการยอมรับเทคโนโลยีอัตโนมัติในองค์กรการเงินระดับองค์กร

สถาปัตยกรรมเชิงเทคนิค: LLM + RPA บน Kubernetes

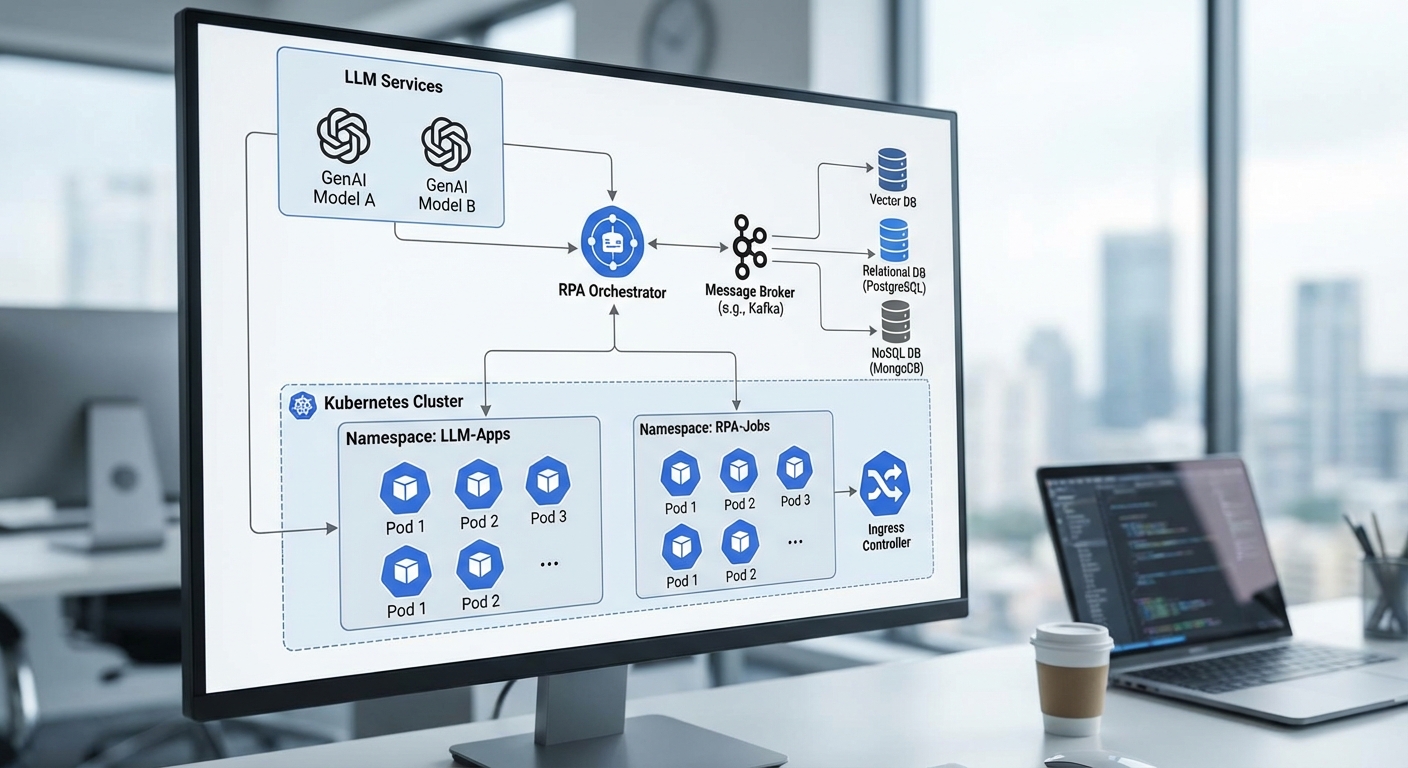

ภาพรวมสถาปัตยกรรม

สถาปัตยกรรมที่ผสาน Large Language Model (LLM) กับ Robotic Process Automation (RPA) บนแพลตฟอร์ม Kubernetes ถูกออกแบบให้เป็นระบบแบบ event-driven ที่รองรับการประมวลผลคำขอชำระเงินและงบประมาณแบบอัตโนมัติ พร้อม audit trail ที่อธิบายได้ (explainable). ส่วนประกอบหลักประกอบด้วย: LLM service (on‑prem หรือ cloud), RPA orchestrator/robots, message broker (เช่น Apache Kafka หรือ RabbitMQ), state store (เช่น Redis/Cassandra), secrets manager (เช่น HashiCorp Vault), และฐานข้อมูลหรือ ledger แบบ append-only (เช่น PostgreSQL + WAL หรือ CockroachDB สำหรับความทนทานระดับองค์กร).

ส่วนประกอบหลักและการทำงานร่วมกัน

- LLM API: ให้บริการ inference ผ่าน HTTP/gRPC โดยแยกเป็นเวอร์ชัน (v1, v2…) และสามารถรันได้ทั้งแบบ on‑premise (KServe/Kubeflow) หรือ cloud-hosted (OpenAI/Azure/GCP) ขึ้นอยู่กับข้อกำหนดด้านความเป็นส่วนตัวและ latency

- RPA Robot & Orchestrator: RPA orchestrator (เช่น UiPath/Automation Anywhere/หรือโซลูชันโอเพนซอร์ส) ควบคุม workflow, scheduling และ error handling โดยแต่ละ robot รันเป็น Kubernetes pod ภายใต้กลุ่ม namespace เฉพาะ

- Orchestration Layer: เป็นชั้นกลางที่จัดการ state machine ของงาน (เช่น Temporal หรือ Apache Airflow) ทำหน้าที่ประสานงานระหว่าง LLM, RPA และ event bus พร้อมบันทึก state เพื่อรองรับการ retry และ audit

- Event Bus / Message Broker: ใช้ Kafka หรือ RabbitMQ เป็น backbone ของระบบ event-driven — รับคำขอจาก front-end/ERP → ส่ง event ให้ Orchestrator → เรียก LLM/robot ตามลำดับ โดย Kafka ช่วยการสตรีมที่ทนทานและ replay ได้

- Persistence Layer: ประกอบด้วย state store (Redis/Etcd) สำหรับสถานะชั่วคราว, database/ledger สำหรับบันทึกธุรกรรมแบบ append-only (PostgreSQL/CockroachDB) และ object store สำหรับ logs และ model artifacts (S3 เป็นต้น)

- Secrets Manager: เก็บ credential ของ ERP, API keys ของ LLM และกุญแจเข้ารหัสข้อมูล โดยใช้งานร่วมกับ Vault และ Kubernetes Secrets ที่ผสานกับ RBAC

การวางระบบบน Kubernetes: โครงสร้างและการปรับขนาด

การดีพลอยทั้งหมดรันบน Kubernetes cluster โดยใช้แนวปฏิบัติที่เหมาะสมสำหรับงานระดับองค์กร:

- แยก namespaces ตามสภาพแวดล้อมและโดเมน (e.g., finance-prod, finance-staging, llm-serving) เพื่อจำกัดสิทธิและจัดการ resource quotas

- ใช้ Helm charts สำหรับ package deployment ของแต่ละ service (llm-servic e, rpa-orchestrator, kafka, vault) และใช้ค่าตั้งต้น (values.yaml) ที่สามารถ override per-environment

- จัดการ operator เช่น Knative/ KServe operator สำหรับ LLM serving, Strimzi สำหรับ Kafka operator และ Custom Operator ของ RPA orchestrator เพื่อ lifecycle management ของ robots

- รองรับการ autoscaling: Horizontal Pod Autoscaler (HPA) ตาม CPU/RPS สำหรับ web services, Vertical Pod Autoscaler (VPA) สำหรับ workloads ที่ต้องการทรัพยากรแน่นอน และ Cluster Autoscaler เพื่อเพิ่ม/ลด node เมื่อความต้องการเปลี่ยน

- ใช้ PodDisruptionBudget และ readiness/liveness probes เพื่อความต่อเนื่องของบริการ

การรับประกันความสามารถในการตรวจสอบและอธิบาย (Audit Trail & Explainability)

ระบบเก็บข้อมูลการตัดสินใจและกิจกรรมทุกขั้นตอนไว้ใน ledger แบบ immutable: timestamped entries ประกอบด้วย input prompt, LLM model version, inference response, confidence score, workflow ID ของ RPA, และ action ที่ถูกสั่งให้ระบบ ERP/การเงิน โดยข้อมูลนี้ถูกเก็บใน database ที่เข้ารหัสและมีการจัดทำ hash chain เพื่อป้องกันการแก้ไข การออกแบบเช่นนี้ช่วยให้สามารถตอบคำถามเช่น "เหตุใดระบบจึงอนุมัติชำระเงินนี้" โดยย้อนกลับไปดู prompt, model weights version และ logic ของ workflow ในเวลานั้น

CI/CD, Model Versioning และ Rollback Strategy

กระบวนการ CI/CD ควรครอบคลุมทั้งโค้ดของ RPA workflows, containerized services และ model artifacts:

- Pipeline for Services: ใช้ GitOps (เช่น ArgoCD) หรือ Jenkins pipelines — เมื่อมี PR หลักผ่านการทดสอบยูนิตและอินทิเกรชันแล้ว จะ build image, run integration tests ใน staging, และ promote โดย Helm release

- Model Registry & Versioning: เก็บ model artifacts ใน Model Registry (เช่น MLflow หรือ S3 + metadata DB) พร้อมกับเมตาดาต้า (hyperparameters, tokenizer config, evaluation metrics) แต่ละรุ่นจะมี tag เช่น llm-v2025-03-15 พร้อม checksum

- Blue-Green / Canary Deployments: การอัปเดต LLM-serving ทำแบบ canary rollouts (Argo Rollouts หรือ KNative traffic splitting) เพื่อวัดผลบน subset ของคำขอ เช่น เปรียบเทียบ latency, error rate และ business metrics (เช่น false positive ในการอนุมัติเงิน) — หากค่าเมตริกไม่ผ่าน สามารถ rollback โดยอัตโนมัติ

- Workflow Versioning: RPA workflows ควรถูกเก็บเป็นโค้ด (IaC/DSL) ใน Git พร้อม semantic versioning — เมื่อ deploy เวิร์กโฟลว์ใหม่ ให้รัน compatibility tests กับตัวอย่างข้อมูลจริงและ simulation เพื่อป้องกัน regression

- Rollback: Rollback ทำได้สองระดับ: (1) service/image rollback ผ่าน Helm/ArgoCD (ใช้ revision history) และ (2) model rollback ผ่านการเปลี่ยน pointer ใน model registry ที่ LLM-serving ใช้อ้างอิง ซึ่งสามารถทำแบบ transactional ร่วมกับ feature flags เพื่อให้การเปลี่ยนแปลงย้อนกลับได้ในไม่กี่วินาที

ตัวอย่างเชิงตัวเลขและ SLA ที่ควรตั้งค่า

ตัวอย่างการตั้งค่าเบื้องต้นสำหรับระบบฝ่ายการเงิน: SLA สำหรับ end-to-end latency ของคำขอชำระเงินไม่เกิน 3 วินาทีสำหรับคำขอแบบอัตโนมัติ (hot-path) และไม่เกิน 5 นาทีสำหรับกระบวนการที่ต้องมี human-in-the-loop โดยใช้ HPA เพื่อรองรับโหลดสูงสุด 1,000 รัน/นาที ในการใช้งานจริงระบบ RPA+LLM ที่ออกแบบตามแนวทางนี้ลดเวลาการประมวลผลเอกสารจากเฉลี่ย 48 ชั่วโมง เหลือ ประมาณ 1–2 ชั่วโมง ในกรณีมีการยืนยันอัตโนมัติ และลดข้อผิดพลาดเชิงมนุษย์ได้มากกว่า 70%

สรุปเชิงวิศวกรรม

การผสาน LLM กับ RPA บน Kubernetes ต้องเน้นการออกแบบที่แยกส่วน มี event-driven orchestration, persistence แบบ immutable สำหรับ audit trail, และกระบวนการ CI/CD ที่รองรับทั้งซอฟต์แวร์และโมเดล การใช้ operators, Helm charts และ GitOps ร่วมกับ model registry และ rollout strategies (canary/blue-green) จะช่วยให้ระบบมีความยืดหยุ่น ปลอดภัย และสามารถอธิบายการตัดสินใจทางธุรกิจได้เมื่อตรวจสอบย้อนหลัง

Explainability และ Audit Trail ที่อธิบายได้ (Provenance & Chain-of-Thought)

ภาพรวมและความสำคัญ

ในระบบ Agentic RPA ที่ผสาน Large Language Models (LLMs) เข้ากับกระบวนการอัตโนมัติของฝ่ายการเงิน การสร้าง Audit Trail ที่สามารถอธิบายการตัดสินใจได้เป็นหัวใจสำคัญทั้งด้านการปฏิบัติตามกฎระเบียบและความเชื่อมั่นของผู้ใช้ ภายใต้บริบทนี้ Audit Trail ที่อธิบายได้ต้องรวมทั้งข้อมูลต้นทาง (provenance), chain-of-thought หรือ rationale ของ LLM, การกระทำของ RPA และผลการตัดสินใจสุดท้ายอย่างเชื่อมโยงและตรวจสอบได้

องค์ประกอบของ Audit Trail ที่อธิบายได้

- Inputs / Provenance: บันทึกรายละเอียดของแหล่งข้อมูลที่ใช้ตัดสินใจ เช่น ไฟล์ต้นฉบับ (PDF, invoice), ผลลัพธ์ OCR, metadata (ผู้ส่ง, timestamp), และตัวชี้วัดความน่าเชื่อถือของแหล่งข้อมูล พร้อม hash ของไฟล์เพื่อยืนยันความสมบูรณ์

- Model explanations / Chain-of-Thought: จัดเก็บทั้งเหตุผลโดยละเอียดที่ LLM ใช้ (token-level หรือย่อสรุป rationale) พร้อมการอ้างอิงหลักฐาน (เช่นย่อหน้าจากเอกสาร, ข้อความจากฐานความรู้) และคะแนนความมั่นใจของโมเดล

- RPA actions: บันทึกการกระทำอัตโนมัติทั้งหมด เช่น API calls, interaction กับ UI, การเปลี่ยนแปลงสถานะในระบบ พร้อมผู้ดำเนินการเสมือน (agent id), timestamp และผลลัพธ์จากแต่ละขั้นตอน

- Final decision: บันทึกผลการตัดสินใจสุดท้าย (อนุมัติ/ปฏิเสธ/ขอข้อมูลเพิ่มเติม), ผู้อนุมัติ (ระบบหรือมนุษย์), เหตุผลสรุป และการผูกโยงไปยัง transaction ID ใน ERP

การจัดเก็บอย่างปลอดภัยและ immutable logs

การจัดเก็บ Audit Trail ต้องรองรับการตรวจสอบย้อนหลังและป้องกันการแก้ไข โดยใช้กลไกดังต่อไปนี้เป็นมาตรฐาน:

- WORM storage (Write-Once Read-Many): เก็บไฟล์เหตุการณ์และ rationale ในรูปแบบที่ไม่สามารถแก้ไขหรือลบได้ เช่น เก็บใน WORM-enabled object store หรือใช้ Object Lock

- Signed logs และ checksums: แต่ละรายการบันทึกควรลงลายมือชื่อดิจิทัล (digital signature) โดยใช้คีย์ที่จัดเก็บใน HSM เพื่อยืนยันแหล่งที่มา และแนบ checksum / SHA256 hash เพื่อพิสูจน์ความสมบูรณ์ของข้อมูล

- Ledger แบบ append-only: สำหรับความต้องการระดับสูง สามารถใช้ blockchain-like ledger หรือ Merkle-tree based index เพื่อให้สามารถตรวจสอบการมีอยู่ของรายการโดยไม่ต้องเปิดเผยเนื้อหาทั้งหมด (selective disclosure ผ่าน Merkle proofs)

- การเข้ารหัสและการควบคุมการเข้าถึง: ข้อมูลที่มีความละเอียดอ่อน (เช่น chain-of-thought แบบเต็ม) ควรถูกเข้ารหัส และมีนโยบายการเข้าถึงแบบ role-based เพื่อกันไม่ให้ข้อมูลภายในรั่วไหล

การเชื่อมโยง Audit Trail กับ Transaction ใน ERP

เพื่อให้การตรวจสอบทั้งภายในและภายนอกเป็นไปอย่างชัดเจน จำเป็นต้องผูกแต่ละบันทึกกับ transaction ใน ERP อย่างเป็นทางการ โดยแนวทางปฏิบัติที่แนะนำ ได้แก่:

- แนบ transaction ID ของ ERP ในทุกบันทึก และเก็บ digest/hash ของบันทึก Audit Trail ในฟิลด์ที่ไม่เปลี่ยนแปลงของ ERP (หรือในระบบ ledger ภายนอก) เพื่อให้สามารถยืนยันความสอดคล้องโดยไม่ต้องเปิดเผยรายละเอียดทั้งหมด

- เก็บลำดับเหตุการณ์ (event sequence) พร้อม timestamp ที่แม่นยำ เพื่อให้สามารถสร้าง timeline ของการตัดสินใจได้ เช่น ใคร/อะไร ทำอะไร เวลาใด

- จัดทำ API สำหรับผู้ตรวจสอบที่ให้สิทธิ์สามารถดึงข้อมูลบันทึกที่เกี่ยวข้องกับ transaction เฉพาะ พร้อมเมตาดาต้าและหลักฐานที่เซ็นรับรอง

แนวทางลดความเสี่ยงจาก hallucination และ Human-in-the-loop

การวางมาตรการเพื่อลดความเสี่ยงจาก hallucination ของ LLM และเพื่อรับประกันความถูกต้องของการตัดสินใจมีหลายแนวทางร่วมกัน:

- Grounding / RAG (Retrieval-Augmented Generation): ให้โมเดลอ้างอิงเอกสารหรือฐานข้อมูลจริงโดยตรง แทนการคาดเดาจากพารามิเตอร์ของโมเดลเพียงอย่างเดียว เพื่อให้ chain-of-thought มีการอ้างอิงหลักฐานที่ตรวจสอบได้

- Validation Rules และ Business Logic Checks: หลังจากโมเดลให้คำตอบ ต้องมีการรันชุดกฎธุรกิจอัตโนมัติเพื่อจับความผิดปกติ เช่น จำนวนเกินขอบเขต รายการซ้ำ หรือความไม่สอดคล้องทางบัญชี

- Confidence Thresholds และ Escalation: กำหนดเกณฑ์ความมั่นใจของโมเดล หากคะแนน confidence ต่ำกว่าค่าที่กำหนดให้ส่งงานไปยัง human reviewer หรือขึ้นสู่ workflow การอนุมัติแบบมีมนุษย์เป็นผู้ลงนาม

- Human-in-the-loop Sampling และ Audit: ทำ sampling แบบสุ่มและแบบมีเกณฑ์ (เช่น ทุกรายการที่สูงกว่า X บาท) ให้เจ้าหน้าที่ตรวจสอบ rationale และผลลัพธ์ เพื่อนำผลการตรวจสอบมาปรับปรุง prompt, retrieval และโมเดล

- Explainability Summaries แทนการเก็บ COT เต็มรูปแบบ: ในกรณีที่ต้องการคุ้มครองข้อมูลภายใน สามารถจัดเก็บสรุป rationale ที่ได้มาตรฐาน (structured explanation) พร้อมชี้แหล่งที่มาของหลักฐาน แทนการเก็บ token-level chain-of-thought ทั้งหมด

ตัวอย่างการทำงานเชิงปฏิบัติ

ตัวอย่างเชิงปฏิบัติของ flow สำหรับคำขอชำระในฝ่ายการเงิน:

- ระบบรับ invoice (Input) → เก็บ metadata และ hash ของไฟล์ (provenance)

- RAG ดึงข้อมูลประกอบจาก ERP และฐานความรู้ → LLM สร้าง rationale พร้อม citation

- RPA ดำเนินการกรอกข้อมูลลงใน ERP และสร้างบันทึกการกระทำ (signed log)

- ระบบรัน validation rule หากผ่านจะอนุมัติอัตโนมัติ หากไม่ผ่านหรือ confidence ต่ำ ระบบจะส่งไปยัง queue ให้ผู้ตรวจสอบมนุษย์

- ทุกเหตุการณ์ถูกเก็บใน WORM store พร้อม signature และ hash ที่ผูกกับ transaction ID ใน ERP เพื่อการตรวจสอบภายหลัง

การออกแบบ Audit Trail ที่อธิบายได้สำหรับ Agentic RPA ต้องผสานทั้งองค์ประกอบทางเทคนิค (immutable logs, signed proofs, hash chaining) และกระบวนการปฏิบัติ (grounding, validation, human-in-the-loop) เพื่อให้การตรวจสอบทั้งภายในและภายนอกเป็นไปได้อย่างชัดเจน โปร่งใส และมั่นคงต่อการถูกดัดแปลง

การนำไปใช้งานจริง: Roadmap, Integration กับ ERP และ Checklist

Roadmap แบบเป็นขั้นตอน: PoC → Pilot → Scale

การนำ Agentic RPA ที่ผสาน Large Language Model (LLM) กับ RPA บน Kubernetes ไปใช้งานจริงควรเดินตาม roadmap แบบเป็นขั้นตอน เพื่อจัดความเสี่ยง ควบคุมขอบเขต และวัดผลเป็นช่วงๆ โดยแนะนำ 3 ระยะหลัก ได้แก่ PoC (Proof-of-Concept), Pilot และ Scale โดยมีกรอบเวลาตัวอย่างดังนี้: PoC: 3–6 สัปดาห์, Pilot: 2–3 เดือน, Scale: 6–12 เดือน.

ในระยะ PoC (3–6 สัปดาห์) โฟกัสที่ความเป็นไปได้ของเทคนิคและคุณภาพของผลลัพธ์ เช่น การตอบสนองของ LLM ในการตีความคำขอชำระ การเชื่อมต่อเบื้องต้นกับ ERP/Bank API และการเก็บ Audit Trail ที่อธิบายได้ (explainable). ผลลัพธ์ที่ต้องการคือชุดสคริปต์/เวิร์กโฟลว์ตัวอย่าง การตรวจสอบความถูกต้องของการแมปบัญชี และรายงานความเสี่ยงพื้นฐาน ทีมที่เกี่ยวข้องหลักได้แก่ IT, Finance, DevOps และ Compliance.

ระยะ Pilot (2–3 เดือน) ขยายขอบเขตการใช้งานไปยังกลุ่มผู้ใช้จริง (เช่น หน่วยการเงิน 1–2 ทีม) เพิ่มความเชื่อมต่อกับ ERP/Bank API ทั้งในส่วนอ่าน/เขียน ทำ reconciliation อัตโนมัติ ทดลองการจัดการข้อยกเว้น (exceptions) และทดสอบ E2E (end-to-end). ระยะนี้ต้องมีการเก็บ KPI เบื้องต้น (TAT, error rate, automation rate) และเตรียมแผนการฝึกอบรมเพื่อรองรับการเปลี่ยนแปลงกระบวนการ.

ระยะ Scale (6–12 เดือน) เป็นการปรับระบบให้พร้อมใช้งานระดับองค์กร (enterprise-wide): การรองรับปริมาณงานสูงบน Kubernetes, การสำรองข้อมูล/DR, การทำ governance และ role-based access control, การผสานเข้ากับหลาย ERP/GL instances, และการตั้งค่าการตรวจสอบ/แจ้งเตือนแบบเรียลไทม์ ทีมที่ต้องมีส่วนร่วมเชิงรุกคือ Finance, IT, DevOps, Security/Compliance และ Business Owners เพื่อให้บรรลุความเสถียร ความน่าเชื่อถือ และการยอมรับจากผู้ใช้งาน.

Integration points กับ ERP/Bank APIs และ Data Mapping

- Endpoints ที่ต้องพิจารณา: Posting APIs (create journal, create payment), Vendor/AP master data, GL chart of accounts, Payment run APIs, Bank statement and reconciliation APIs, Webhook/event streams สำหรับสถานะคำขอ

- Authentication & Security: OAuth2 / JWT, mTLS สำหรับการเชื่อมต่อระหว่าง Kubernetes services กับ ERP/Bank, การจัดการ Secrets ผ่าน Secret Manager และการเข้ารหัสข้อมูลขณะส่ง/เก็บ

- Data mapping: แผนที่ข้อมูลระหว่างฟิลด์คำขอ (requester, amount, cost center, GL account, tax code) กับ ERP fields; กำหนด default mapping, mapping rules ตาม business rules, และ mapping exception table สำหรับรายการที่ต้อง human review

- Reconciliation & Audit Trail: เก็บ metadata ของการตัดสินใจของ LLM (prompt, confidence score, alternative suggestions), transaction trace (request id → RPA job id → ERP transaction id → bank clearance id) เพื่อให้สามารถอธิบายได้และรองรับการตรวจสอบย้อนหลัง

- Operational concerns: rate limits ของ API, batching strategy, idempotency keys สำหรับการเรียกซ้ำ, และ circuit breaker/ retry policy เพื่อความทนทาน

Checklist: การเตรียมข้อมูล การเชื่อมต่อ API การแมปบัญชี งานยกเว้น และการทดสอบ E2E

- การเตรียมข้อมูล (Data Preparation)

- รวบรวมตัวอย่างคำขอชำระ/ขออนุมัติงบประมาณจริงอย่างน้อย 500–2,000 รายการเพื่อฝึกและทดสอบ LLM/RPA

- ทำความสะอาดข้อมูล (normalize vendor names, standardize cost centers, remove PII ที่ไม่จำเป็น)

- จัดทำ reference data สำหรับ GL chart, tax codes, payment terms, และ vendor master

- การเชื่อมต่อ API กับ ERP/Bank

- จัดเตรียม credentials และ sandbox access จาก ERP/Bank

- ทดสอบ basic CRUD operations: read master data, post journal entries, initiate payment, query payment status

- กำหนดและทดสอบ idempotency keys เพื่อป้องกันการบันทึกรายการซ้ำ

- การแมปบัญชีและงานยกเว้น (Mapping & Exceptions)

- สร้าง mapping table ระหว่างฟิลด์คำขอกับ GL accounts พร้อม priority rules

- นิยาม exception scenarios ที่ต้อง human-in-the-loop (เช่น vendor ไม่ตรง, amount เกิน threshold, missing approvals)

- สร้างฟอร์ม/UX สำหรับการแก้ไข mapping หรือเพิ่ม rule ใหม่โดยผู้ใช้ธุรกิจ

- การทดสอบ E2E

- ออกแบบ test cases ครอบคลุม: success path, exception path, API failure, DB timeout, concurrency scenarios

- ใช้ test data แยกสภาพแวดล้อม (dev/stage/prod) และทดสอบ reconciliation ระหว่างระบบ

- ตรวจสอบ audit trail: ตรวจสอบ prompt logs, confidence scores, decision history และ transaction traceability

- ทดสอบ performance/scale บน Kubernetes (load test เพื่อหาคอขวด และกำหนด HPA settings)

- การจัดการความปลอดภัยและ Compliance

- กำหนด retention policy สำหรับ logs และ audit trail ให้สอดคล้องกับข้อกำหนดทางกฎหมาย

- ทดสอบ access control และ segregation of duties (SoD) ในการอนุมัติอัตโนมัติ

- จัดทำบริการตรวจสอบ (monitoring) และการแจ้งเตือนสำหรับกิจกรรมที่ผิดปกติ

การฝึกอบรม ผู้ใช้งาน และ Change Management

การนำระบบไปใช้สำเร็จขึ้นกับการยอมรับจากผู้ใช้งาน จึงต้องมีแผน training และ change management ที่ชัดเจน ประกอบด้วยการฝึกอบรมแบบ role-based (finance clerks, approvers, reconciliation team, IT support), เอกสารใช้งาน (user guides, runbooks), และ sandbox ให้ผู้ใช้ทดลองใช้งานก่อนขยายจริง. ควรจัด session แบบ hands-on, FAQ, และช่องทาง feedback สำหรับการปรับปรุง rule/mapping หลังจาก pilot.

นอกจากนี้ ควรตั้งกลไกการเปลี่ยนแปลงอย่างมีขั้นตอน เช่น change advisory board ที่มีตัวแทนจาก Finance, IT, Compliance เพื่ออนุมัติ rule-change และ release plan ทุกการเปลี่ยนแปลงที่กระทบกระบวนการเงินควรผ่านการทดสอบ UAT (User Acceptance Testing) และรีวิวผลกระทบทางการเงินก่อนขึ้น production.

KPI ที่ใช้วัดความสำเร็จ และกรอบเวลาตัวอย่าง

- Turnaround Time (TAT): เวลาเฉลี่ยตั้งแต่รับคำขอจนปิดรายการ — เป้าหมายลดลง 30–70% เมื่อเทียบกับเดิม (ตัวอย่าง: จาก 48 ชม. เป็น 12–24 ชม. ในระยะ Pilot)

- Error Rate / Exception Rate: อัตราข้อผิดพลาดในการบันทึกหรือการแมปบัญชี — เป้าหมาย <1–3% หลังผ่าน Pilot

- Cost per Request: ต้นทุนเฉลี่ยต่อคำขอ (พนักงาน + โครงสร้างพื้นฐาน) — คาดลดลง 40–70% เมื่อสเกลเต็มที่

- Automation Rate: สัดส่วนคำขอที่ระบบจัดการได้โดยไม่ต้อง human intervention — เป้าหมาย 60–90% โดยขึ้นกับความซับซ้อนของธุรกิจ

- Compliance & Auditability: เวลาในการตอบคำถามจาก auditor (time-to-evidence) — ควรลดลงอย่างมีนัยสำคัญด้วย audit trail ที่อธิบายได้

กรอบเวลาตัวอย่างในการมีส่วนร่วมของทีมต่อแต่ละระยะ:

- PoC (3–6 สัปดาห์): Core team: IT (integration lead), Finance (process SME), DevOps (Kubernetes sandbox), Compliance (baseline requirements)

- Pilot (2–3 เดือน): ขยายทีม: เพิ่ม Business users, Support desk, QA; ทำ UAT และวัด KPI เบื้องต้น

- Scale (6–12 เดือน): องค์กร: ทีมโปรเจคเต็มรูปแบบ รวม Project Manager, Security, Enterprise Architecture, Change Management, และผู้บริหารระดับสูงสำหรับ governance

โดยสรุป การนำ Agentic RPA ที่ผสาน LLM กับ RPA บน Kubernetes เข้าสู่การใช้งานจริงต้องมีการวางแผนเป็นขั้นตอน ชัดเจนทั้งด้านเทคนิค การเชื่อมต่อกับ ERP/Bank APIs การแมปข้อมูล การทดสอบ E2E และการฝึกอบรมผู้ใช้ พร้อมกรอบ KPI ที่วัดผลได้ เพื่อให้ระบบลดต้นทุน เพิ่มความเร็ว และยังคงความน่าเชื่อถือทางด้านการเงินและการตรวจสอบได้.

Monitoring, Governance และการบริหารความเสี่ยง

Monitoring: ตัวชี้วัดหลักและแนวปฏิบัติในการมอนิเตอร์

การมอนิเตอร์ระบบ Agentic RPA ที่ผสาน LLM กับ RPA บน Kubernetes ต้องครอบคลุมทั้งมิติของประสิทธิภาพ ระบบอัตโนมัติ และความถูกต้องของธุรกรรม โดยควรกำหนด Key metrics ที่จับต้องได้และตั้ง SLO/SLA เพื่อการตอบสนองเชิงธุรกิจ ได้แก่:

- Throughput (transactions/hour) — วัดจำนวนคำขอชำระ/คำของบประมาณที่ระบบประมวลผลต่อชั่วโมง ใช้เพื่อวางแผน Capacity และ Autoscaling (เช่น HPA/KEDA บน Kubernetes)

- LLM response latency — บันทึก latency ในรูปแบบ histogram และรายงาน p50/p95/p99 (ตัวอย่าง SLO: p95 < 2s สำหรับ LLM ภายในองค์กร, p95 < 5s เมื่อเรียกใช้ผ่าน API ภายนอก)

- RPA run success rate / exception rate — อัตราการรันที่สำเร็จเทียบกับที่มีข้อยกเว้น แยกประเภท Exception (integration error, validation error, model hallucination) เพื่อกำหนดนโยบาย retry/compensation

- Mean-Time-To-Resolution (MTTR) — เวลาตั้งแต่เกิดข้อผิดพลาดจนรื้อฟื้นหรือแก้ไขเสร็จ (ตัวชี้วัดสำคัญสำหรับ SLA ต่อผู้ใช้งานฝ่ายการเงิน)

- Cost per transaction — ต้นทุนเฉลี่ยต่อธุรกรรม รวมค่าใช้จ่าย LLM (token cost), ควบคุมโหนด Kubernetes, storage และงาน RPA เพื่อการ chargeback และ optimization

แนวทางการมอนิเตอร์ทางเทคนิคควรรวมถึงการเก็บ metrics แบบมีโครงสร้าง (Prometheus metrics: counters, gauges, histograms), distributed tracing (OpenTelemetry / Jaeger) เพื่อติดตาม latency ข้ามส่วนประกอบ และ centralized logging (ELK/Fluentd หรือ Splunk) พร้อมการผนวก request_id/run_id/user_context ในทุก log เพื่อเชื่อมโยง audit trail ระหว่าง LLM prompt, RPA playbook และผลลัพธ์การทำรายการ

Governance: การควบคุมการเข้าถึง ข้อมูล และการตรวจสอบ

การกำกับดูแลระบบในบริบทการเงินต้องเน้นหลักความเป็นส่วนตัว ความรับผิดชอบ และความสามารถในการตรวจสอบย้อนกลับ (explainable audit trail) โดยข้อปฏิบัติสำคัญได้แก่:

- Access control (RBAC) — นโยบาย least privilege สำหรับผู้ใช้และ service account บน Kubernetes, แยกบทบาทระหว่างผู้อนุมัติ, ผู้ปฏิบัติ, และผู้ดูแลระบบ พร้อมใช้ IAM integration และ session-based tokens

- Audit logs — บันทึกเหตุการณ์สำคัญทุกขั้นตอน (คำขอเข้า, prompt/response ของ LLM พร้อมเวอร์ชันโมเดล, การตัดสินใจของ RPA, การอนุมัติของมนุษย์) ในรูปแบบที่อ่านได้และตรวจสอบได้ โดยเก็บ metadata เช่น timestamp, actor_id (hashed), model_version, confidence_score

- Data masking & pseudonymization — ยกเว้นข้อมูลที่จำเป็นต้องเปิดเผยในการตรวจสอบ ควร mask ข้อมูล PII ใน logs (เช่น หมายเลขบัญชี, หมายเลขบัตร) และใช้ tokenization สำหรับข้อมูลที่ต้องส่งต่อไปยังโมเดล

- Data retention policy — กำหนดระยะเวลาการเก็บข้อมูลตามข้อกำหนดด้านกฎระเบียบและความเสี่ยง ตัวอย่างเช่น logs เชิงปฏิบัติการอาจเก็บ 90–180 วัน ขณะที่ audit trail ที่เกี่ยวข้องกับการเงินเก็บตามกฎหมายท้องถิ่น (เช่น 7 ปี) โดยมีนโยบายลบ/ทำให้ไร้ข้อมูล (sanitization) เมื่อตรงตามเงื่อนไข

- Automated compliance checks — ใช้ Policy-as-Code (เช่น Open Policy Agent / Gatekeeper) ใน CI/CD เพื่อบังคับนโยบายการเข้าถึง การเปิดเผยข้อมูล และการตั้งค่าคลัสเตอร์ ก่อน deployment พร้อมการสแกนความปลอดภัยอัตโนมัติและการแจ้งเตือนเมื่อมีการเบี่ยงเบน

การบริหารความเสี่ยงและการบรรเทา (Risk mitigation)

การผสาน LLM กับ RPA ในงานการเงินมีความเสี่ยงเฉพาะทาง เช่น การตอบสนองผิดพลาดของโมเดล การโจมตีแบบ prompt injection และผลกระทบเชิงกฎระเบียบ จึงต้องมีมาตรการที่เป็นระบบ:

- Model risk management — เวอร์ชันคุมเข้มของโมเดล, การทดสอบความถูกต้องก่อนเปิดใช้งาน, การตรวจจับ concept drift (เช่น monitor accuracy/precision ของการแยกประเภทค่าใช้จ่าย) และการมี fallback rules หรือ conservative model เมื่อ confidence ต่ำ

- Red-team / Pen test — การทดสอบจากทีมภายใน/ภายนอก (penetration testing, adversarial testing) เพื่อค้นหา weakness เช่น prompt injection, data exfiltration, privilege escalation และแก้ไขช่องโหว่ก่อนใช้งานใน production

- Privacy Impact Assessment (PIA) — ประเมินความเสี่ยงต่อความเป็นส่วนตัวของข้อมูลการเงินก่อนเปิดใช้ระบบ โดยระบุข้อมูลที่เป็น PII, สถานที่เก็บข้อมูล, flow ของข้อมูล และการควบคุมที่ใช้ลดความเสี่ยง

- Human-in-the-loop for high-value transactions — กำหนดเกณฑ์มูลค่า (เช่น transactions สูงกว่า X บาท) หรือความไม่แน่นอนของโมเดล (confidence < threshold) ให้ต้องมีการทบทวนและอนุมัติจากมนุษย์ก่อนทำการชำระจริง เพื่อลดความเสี่ยงทางการเงิน

- SLAs และ error budget — ระบุ SLA สำหรับ latency ของ LLM, success rate ของ RPA runs (ตัวอย่าง: availability > 99.9%, RPA success rate > 99%) และกำหนด error budget เพื่อวางแผนการปรับปรุงและกิจกรรมบำรุงรักษา

- Immutable audit trail & integrity — ใช้การเซ็นดิจิทัลหรือ WORM storage สำหรับ audit logs ที่สำคัญ ผนวก SIEM เพื่อความสามารถในการสืบสวนและตอบสนองต่อเหตุการณ์ (forensics)

โดยสรุป ระบบมอนิเตอร์ที่แข็งแกร่งร่วมกับการกำกับดูแลเชิงนโยบายและการบริหารความเสี่ยงเชิงรุก จะทำให้ Agentic RPA ที่ผสาน LLM บน Kubernetes สามารถสนับสนุนฝ่ายการเงินได้อย่างปลอดภัย โปร่งใส และมีความรับผิดชอบ โดยใช้ metric ที่ชัดเจน (throughput, MTTR, exception rate, cost per transaction) เป็นตัวตั้งต้นสำหรับการปรับปรุงอย่างต่อเนื่อง

ผลลัพธ์ทางธุรกิจ ตัวชี้วัด ROI และอุปสรรคที่ควรระวัง

ผลลัพธ์ทางธุรกิจและตัวชี้วัด ROI

การนำโซลูชัน Agentic RPA ที่ผสานความสามารถของ LLM บนสภาพแวดล้อม Kubernetes มาใช้กับกระบวนการคำขอชำระ/งบประมาณในฝ่ายการเงิน จะให้ผลลัพธ์ทางธุรกิจที่จับต้องได้ ทั้งในด้านเวลาการอนุมัติ ต้นทุนต่อคำขอ และความพร้อมสำหรับการตรวจสอบ (audit readiness) ด้วย Audit Trail ที่อธิบายได้ ซึ่งช่วยให้ทั้งกระบวนการเป็นไปอย่างโปร่งใสและตรวจสอบย้อนกลับได้อย่างรวดเร็ว

ตัวชี้วัดเชิงปริมาณที่องค์กรสามารถคาดหวังได้จากการใช้งาน ได้แก่การลดระยะเวลาในการอนุมัติต่อคำขอในช่วง 60–80% และการลดต้นทุนต่อคำขอในช่วง 40–70% ขึ้นอยู่กับระดับการอัตโนมัติและความซับซ้อนของกระบวนการเดิม ตัวอย่างเชิงตัวเลขจากกรณีศึกษาและ industry benchmarks ดังนี้:

- เวลาเฉลี่ยต่อคำขอ: หากองค์กรมีเวลาเฉลี่ยอนุมัติคำขอที่ 48 ชั่วโมง การลด 70% จะทำให้เหลือเพียง 14.4 ชั่วโมง ซึ่งส่งผลให้วงเงินหมุนเวียนดีขึ้นและลดค่าใช้จ่ายด้านดอกเบี้ย/ค่าโอกาส

- ต้นทุนต่อคำขอ: สมมติว่าต้นทุนรวมต่อคำขอ (แรงงาน, ระบบ, การติดต่อ) อยู่ที่ 12 ดอลลาร์ การลด 50% จะลดลงเหลือ 6 ดอลลาร์ ต่อคำขอ — สำหรับองค์กรที่ประมวลผล 100,000 คำขอต่อปี จะประหยัดได้ประมาณ 600,000 ดอลลาร์ต่อปี

- Readiness สำหรับ Audit: ระบบ Agentic RPA สามารถสร้าง log และวินัยข้อมูล (immutable audit trail) ที่มี metadata ครบถ้วน เช่น เวลาที่ร้องขอ ผู้อนุมัติ เวอร์ชันโมเดล และคำอธิบายการตัดสินใจ ทำให้อัตราการพบประเด็นจากการตรวจสอบภายในลดลงและเวลาตอบสนองต่อ auditor ลดลงอย่างมีนัยสำคัญ

ตัวชี้วัด KPI ที่ควรติดตาม

- Cycle Time per Request: เวลารวมตั้งแต่ยื่นคำขอจนปิดเคส (เป้าหมายลด 60–80%)

- Cost per Request: ค่าใช้จ่ายเฉลี่ยต่อคำขอหลังหักค่าใช้จ่ายระบบและบำรุงรักษา (เป้าหมายลด 40–70%)

- Error / Exception Rate: จำนวนคำขอที่ต้องกลับมาแก้ไขโดยคน (ควรติดตามและลดลงเมื่อระบบเรียนรู้)

- Audit Finding Rate: จำนวนประเด็นหรือข้อสังเกตจากการตรวจสอบ (คาดหวังการลดลงเมื่อมี audit trail ที่อธิบายได้)

- User Satisfaction / Adoption: คะแนนความพึงพอใจจากผู้ใช้ทั้งฝ่ายการเงินและผู้ขอ

อุปสรรคที่ควรระวังและแนวทางแก้ไข

แม้ผลประโยชน์จะชัดเจน แต่การนำ Agentic RPA + LLM เข้าสู่องค์กรก็มีความท้าทายสำคัญที่ต้องจัดการอย่างเป็นระบบ โดยเฉพาะด้านความมั่นคงของข้อมูล ความคลาดเคลื่อนของโมเดล (hallucination) และความซับซ้อนในการผสานระบบ (integration complexity)

- Data privacy & confidentiality: ข้อมูลทางการเงินมักเป็นข้อมูลความลับ — ควรใช้มาตรการเช่นการเข้ารหัสข้อมูลทั้งขณะพักและระหว่างส่ง (encryption-at-rest, TLS), การจำแนกและมาสก์ข้อมูลที่ละเอียดอ่อน, การรันโมเดลในสภาพแวดล้อมที่ควบคุม (on-premises หรือ VPC/Private Cloud) และการบริหารสิทธิ์แบบละเอียด (RBAC, least privilege)

- Hallucination / โมเดลให้คำตอบผิด: LLM อาจสร้างคำตอบที่ดูสมเหตุสมผลแต่ผิดพลาดได้ — แนวทางลดความเสี่ยงรวมถึงการใช้ Retrieval-Augmented Generation (RAG) เพื่อยึดข้อมูลจากแหล่งที่เชื่อถือได้, การใส่ guardrails และกฎธุรกิจเชิงตรรกะก่อนอนุมัติ, การตั้ง threshold ความเชื่อมั่นและ human-in-the-loop สำหรับกรณีความเสี่ยงสูง, และการ fine-tune/คอนโทรลเลเยอร์เพื่อลดพฤติกรรมโอเวอร์เจนเนอรัล

- Integration complexity: การเชื่อมต่อกับ ERP, ระบบบัญชี, ระบบการเงิน และระบบ identity อาจมีความหลากหลาย — ควรวางสถาปัตยกรรมแบบชั้น (microservices) บน Kubernetes, ใช้มาตรฐาน API, มี layer ของ orchestration และ retry logic รวมทั้งสร้าง adapter สำหรับระบบ legacy

- Governance & Compliance: ต้องกำหนดนโยบายชัดเจนเกี่ยวกับการใช้ AI ในการตัดสินใจทางการเงิน, การเก็บบันทึกการตัดสินใจ, และการตรวจสอบตามกฎระเบียบ เช่น SOX หรือข้อกำหนดท้องถิ่น

- การยอมรับจากพนักงาน: พนักงานอาจกังวลเรื่องการถูกแทนที่หรือความถูกต้องของระบบ — จำเป็นต้องมีการสื่อสาร การฝึกอบรม และการออกแบบบทบาทใหม่ (reskilling/upskilling) เพื่อให้มนุษย์ทำหน้าที่ตรวจสอบและจัดการกรณีพิเศษ

คำแนะนำเชิงปฏิบัติสำหรับการนำไปใช้

เพื่อให้การนำโซลูชัน Agentic RPA สำเร็จและสร้าง ROI ได้จริง ควรดำเนินการตามแนวทางปฏิบัติ ดังนี้

- Phased rollout: เริ่มจาก use case ที่มีความเสี่ยงต่ำถึงปานกลางและมีปริมาณสูง (quick wins) ก่อนขยายไปสู่กระบวนการที่ซับซ้อน เช่น เริ่มจากคำขอค่าใช้จ่ายเล็กน้อย → การอนุมัติงบประมาณระดับกลาง → การตัดสินใจเชิงนโยบาย

- Continuous monitoring & feedback loop: ติดตั้งระบบการตรวจวัด KPI แบบเรียลไทม์, ตรวจจับ hallucination และ exception patterns, ใช้ A/B testing และ model performance dashboards เพื่อปรับปรุงอย่างต่อเนื่อง

- Human-in-the-loop & escalation policy: ตั้งกฎชัดเจนว่าเคสใดต้องการการอนุมัติจากมนุษย์, ระดับความเสี่ยงที่ต้อง escalate และวิธีการบันทึกเหตุผลการตัดสินใจของมนุษย์ใน audit trail

- Stakeholder engagement: มีการมีส่วนร่วมของฝ่ายบัญชี ฝ่ายกฎหมาย ฝ่ายความเสี่ยง และผู้บริหารตั้งแต่ต้น โครงการจะสำเร็จได้จากการยอมรับทั้งเชิงเทคนิคและเชิงธุรกิจ

- Security & privacy by design: ออกแบบระบบให้ปฏิบัติตามหลัก least privilege, encryption, tokenization ของข้อมูลสำคัญ และทำการทดสอบ penetration testing เป็นประจำ

สรุป — เมื่อวางสถาปัตยกรรมและการกำกับดูแลอย่างเหมาะสม Agentic RPA ที่ผสาน LLM บน Kubernetes จะช่วยลดเวลาการอนุมัติและต้นทุนต่อคำขออย่างมีนัยสำคัญ พร้อมเพิ่มความพร้อมในการตรวจสอบผ่าน audit trail ที่อธิบายได้ อย่างไรก็ดี ความสำเร็จขึ้นกับการบริหารความเสี่ยงด้านข้อมูล การลด hallucination และการจัดการการยอมรับของพนักงาน ซึ่งต้องอาศัยแผนการนำร่อง การมอนิเตอร์ต่อเนื่อง และการมีส่วนร่วมของผู้มีส่วนได้เสียทุกฝ่าย

บทสรุป

Agentic RPA ที่ผสานความสามารถของ Large Language Models (LLM) กับ Robotic Process Automation (RPA) บนแพลตฟอร์มแบบคอนเทนเนอร์อย่าง Kubernetes สามารถยกระดับการประมวลผลคำขอชำระและงบประมาณของฝ่ายการเงินให้เร็วขึ้น ปลอดภัยขึ้น และตรวจสอบได้มากขึ้น โดยการใช้ LLM ในการอ่านและตีความเอกสารควบคู่กับ RPA ที่ทำงานเชิงปฏิบัติการและเชื่อมต่อระบบบัญชีทำให้กระบวนการอัตโนมัติครอบคลุมทั้งการจับข้อมูล การตรวจสอบเงื่อนไข และการทำรายการ ตัวอย่างจากการใช้งานในองค์กรขนาดกลาง-ใหญ่รายงานการลดเวลาประมวลผลได้ประมาณ 40–60% และลดข้อผิดพลาดในการป้อนข้อมูลประมาณ 30% เมื่อเทียบกับกระบวนการเดิมที่ทำด้วยมือ

ความสำเร็จของโซลูชันประเภทนี้ขึ้นกับการออกแบบสถาปัตยกรรมและการบริหารจัดการความเสี่ยงอย่างรอบด้าน: การรันเป็นคอนเทนเนอร์บน Kubernetes ช่วยให้มี สเกล, ความแยกส่วนของทรัพยากร และการกู้คืนเมื่อเกิดข้อผิดพลาด แต่ต้องมีการวางโครงสร้างการจัดเก็บล็อก (audit trail) ที่อธิบายได้ เช่น การเก็บ prompt logs, การบันทึกการตัดสินใจของโมดูล LLM, และการใช้ลายเซ็นหรือแฮชเพื่อล็อกโซ่ของเหตุการณ์ นอกจากนี้ต้องมี human-in-the-loop สำหรับกรณีข้อยกเว้น (เช่น ใบแจ้งหนี้เกินวงเงินหรือเงื่อนไขผิดปกติ) พร้อมนโยบาย segregation of duties, role-based access, การเข้ารหัสข้อมูล และกระบวนการตรวจสอบภายใน/ภายนอกเพื่อลดความเสี่ยงเรื่องความเที่ยงตรงและความเป็นส่วนตัว

มุมมองอนาคตชี้ว่า Agentic RPA จะถูกนำไปผสานกับระบบ ERP และเครื่องมือการเงินแบบเรียลไทม์มากขึ้น ทำให้ฝ่ายการเงินสามารถควบคุมงบประมาณและสภาพคล่องได้ใกล้เคียงเวลาจริง แต่ก็ต้องเตรียมรับความท้าทาย เช่น การสลายตัวของโมเดล (model drift), ความเป็นส่วนตัวของข้อมูล และข้อกำกับดูแลด้าน AI ที่เข้มงวดขึ้น การนำไปใช้งานที่แนะนำคือการทำ pilot กับ 2–3 กระบวนการที่มีปริมาณงานสูง กำหนด KPI ชัดเจน (เช่น เวลาเฉลี่ยในการอนุมัติ, อัตราข้อผิดพลาด, ความพร้อมตรวจสอบได้) และขยายแบบเป็นขั้นตอนพร้อมกรอบการกำกับดูแล (governance) ที่เข้มแข็งเพื่อให้ผลลัพธ์ยั่งยืนและสามารถอธิบายได้เมื่อถูกตรวจสอบ